UWAGA! CSIRT NASK ostrzega - polskie instytucje rządowe celem ataku grupy hakerów APT28

10.05.2024

Szkodliwe oprogramowanie było dystrybuowane przez grupę APT28, wiązaną ze służbami wywiadowczymi Rosji.

Polskie instytucje rządowe celem ataku grupy hakerów APT28

Grupa APT28, której przypisuje się związki z rosyjskim wywiadem wojskowym (GRU), zaatakowała polskie instytucje rządowe z pomocą szkodliwego oprogramowania.

Wrogą działalność odnotowały i opisały Zespóły Reagowania na Incydenty Bezpieczeństwa Komputerowego poziomu krajowego CSIRT NASK oraz CSIRT MON. Eksperci ostrzegają i zalecają, aby administratorzy sieci w organizacjach zweryfikowali, czy pracownicy nie byli obiektem ataku.

Jak wyglądał atak?

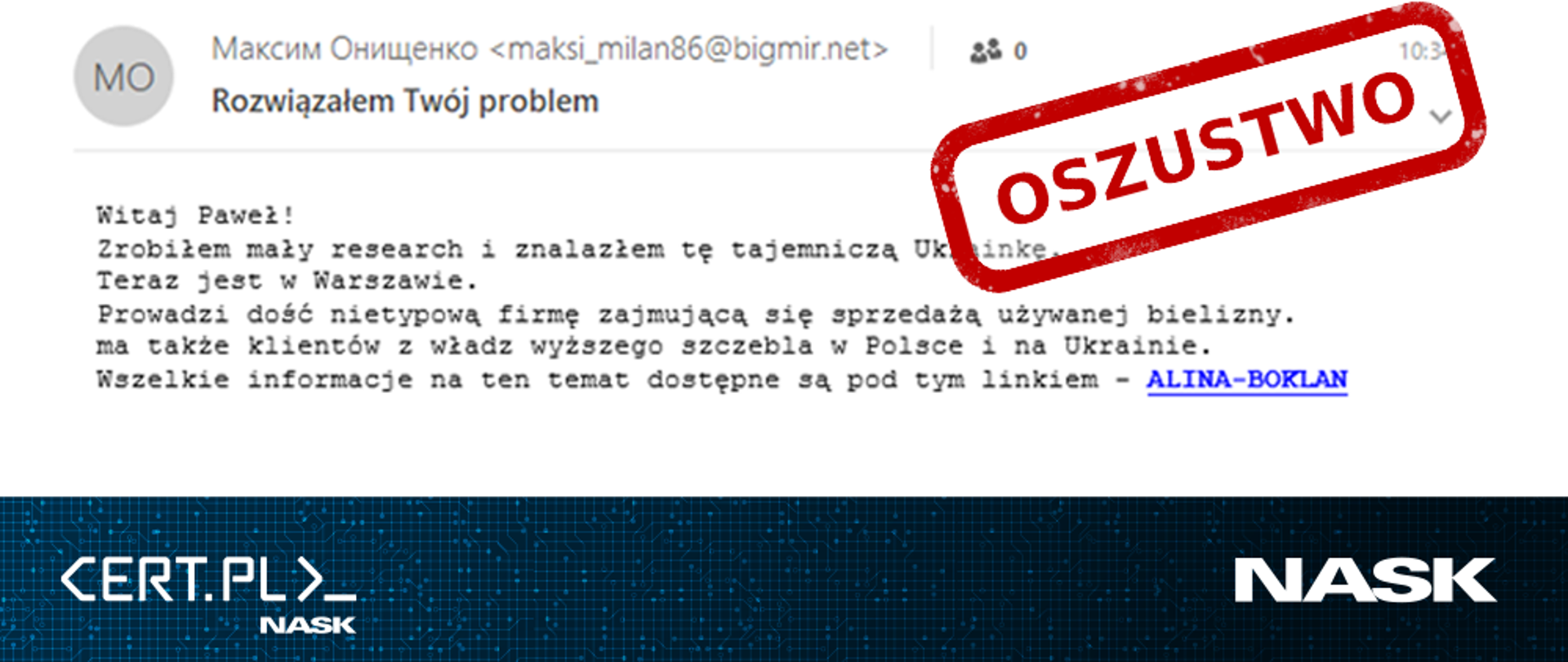

Pierwszy element kampanii prowadzonej przez APT28 to wysyłka wiadomości e-mail. Jej treść wykorzystuje elementy socjotechniki, które mają wywołać zainteresowanie u odbiorcy i nakłonić go do kliknięcia w link.

Link kieruje do adresu w domenie run.mocky.io – to darmowy serwis używany przez programistów. W tym przypadku został on jednak wykorzystany tylko do przekierowania na kolejny serwis – webhook.site. To również popularny adres wśród osób związanych z IT. Wykorzystanie darmowych, powszechnie używanych usług, zamiast własnych domen, pozwala na znaczne ograniczenie wykrycia linków jako złośliwe, a jednocześnie obniża koszt prowadzonej operacji. To trend, który obserwujemy u wielu grup APT.

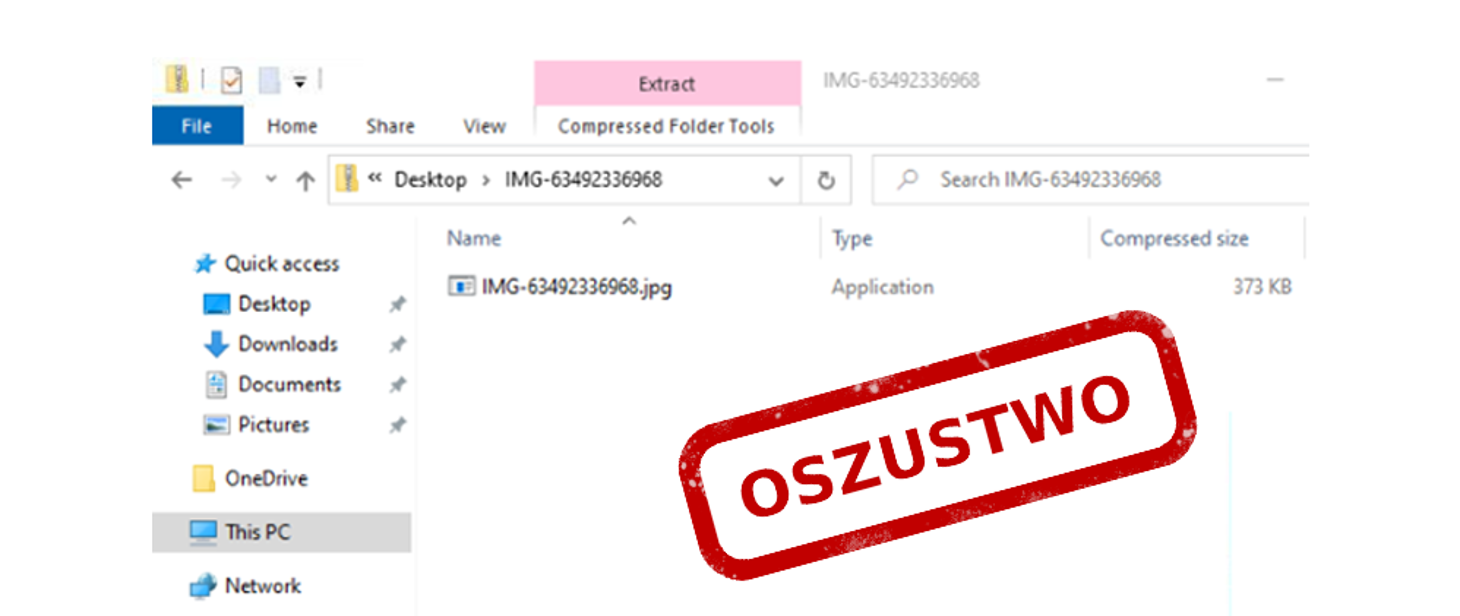

Z serwisu webhook.site zostaje ostatecznie pobrane archiwum ZIP, którego nazwa sugeruje zawartość w postaci zdjęć, bo zaczyna się od skrótu „IMG”.

Tak naprawdę archiwum zawiera trzy pliki. Gdy ofiara uruchomi plik (widoczny na zrzucie ekranowym) , wykonywana jest seria skryptów, które mają na celu poznanie adresu IP urządzenia ofiary i listy plików – co pozwala ocenić, czy wybrany cel jest dla atakujących atrakcyjny. Jeśli okaże się interesujący, mają oni możliwość wykonania na komputerze ofiary dodatkowych, dowolnych działań.

Atakowany nie ma świadomości, co dzieje się z jego urządzeniem, ponieważ jednocześnie w przeglądarce wyświetlane są zdjęcia, co ma uwiarygodnić narrację przesłaną przez atakujących w e-mailu.

UWAGA

CERT Polska (CSIRT NASK) rekomenduje weryfikację przez administratorów sieci, czy pracownicy organizacji nie byli obiektem opisywanego ataku. Szczegółowe wskazówki w tym zakresie znajdują się w publikacji na stronie cert.pl.

Jeśli istnieje podejrzenie infekcji szkodliwym oprogramowaniem, kluczowe jest odłączenie urządzenia od sieci i niezwłoczny kontakt z właściwym zespołem CSIRT.

Podejrzane wiadomości e-mail, sms a także strony internetowe można zgłosić do CERT Polska:

- na stronie: https://incydent.cert.pl

- e-mailem: cert@cert.pl

- SMS-em: 8080 (należy przekazać całą wiadomość w oryginalnej formie – nie wycinaj linku czy fragmentów treści)